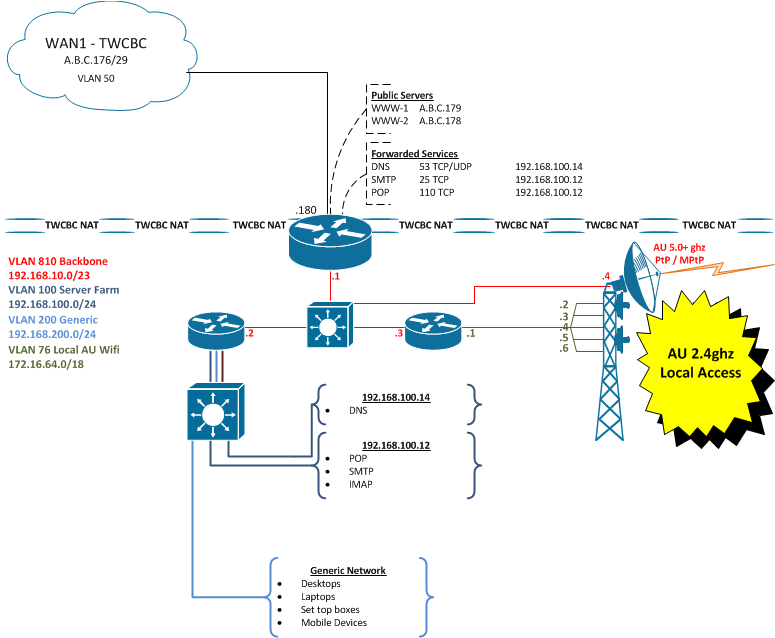

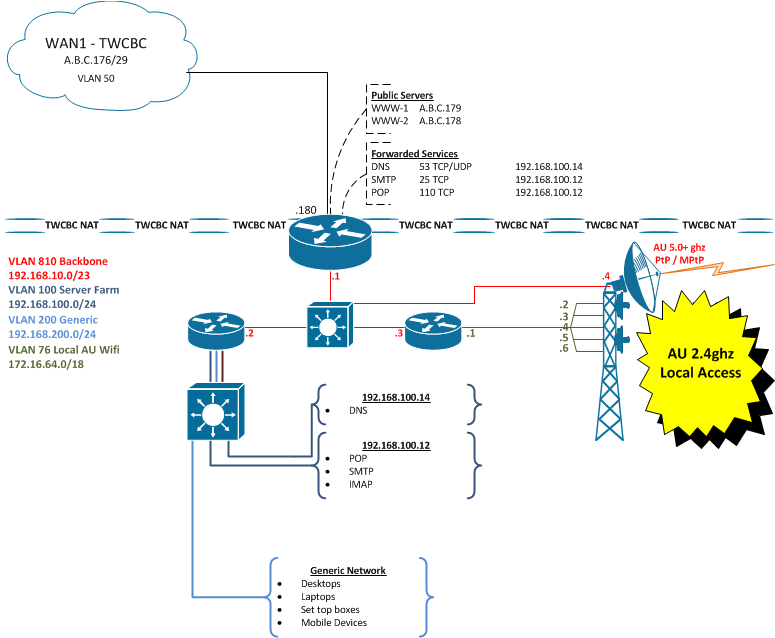

Впервые пишу здесь, хотя давно пользуюсь MT/ROS. Вчера удаленно подключился к маршрутизатору, который неправильно назвал, и сбросил его настройки, чтобы переназначить. Из-за моей невнимательности стер конфигурацию на основном маршрутизаторе. Потерял все настройки NAT, переадресацию портов, правила брандмауэра и т.д. Пришлось перестраивать систему, чтобы хоть немного изолировать вещи. NAT работает, переадресация портов для DNS тоже, но подключения POP и SMTP упорно не работают, и я не понимаю, почему. Более внимательный осмотр показывает, что переадресация происходит только для DNS по UDP, а по TCP — ничего. Я вижу, что счетчики размера и пакетов растут, но кажется, что чего-то не хватает. Прилагаю схему моей сети и конфигурацию основного маршрутизатора. Что думаете?

[admin@FAY-RTR01] /ip route> print

Flags: X - disabled, A - active, D - dynamic, C - connect, S - static, r - rip, b - bgp, o - ospf, m - mme,

B - blackhole, U - unreachable, P - prohibit

# DST-ADDRESS PREF-SRC GATEWAY DISTANCE

0 A S 0.0.0.0/0 A.B.C.177 1

1 ADC A.B.C.176/29 A.B.C.180 ether2 0

2 ADr 172.16.64.0/18 192.168.10.3 120

3 ADC 192.168.10.0/23 192.168.10.1 vlan_810 0

4 ADr 192.168.100.0/24 192.168.10.2 120

5 ADr 192.168.200.0/24 192.168.10.2 120

[admin@FAY-RTR01] /routing rip route> print

Flags: C - connect, S - static, R - rip, O - ospf, B - bgp

# DST-ADDRESS GATEWAY FROM METRIC TIMEOUT

0 R 172.16.64.0/18 192.168.10.3 2 2m48s

1 R 192.168.10.0/23 1

2 R 192.168.100.0/24 192.168.10.2 2 2m51s

3 R 192.168.200.0/24 192.168.10.2 2 2m51s

[admin@FAY-RTR01] /ip firewall filter> print

Flags: X - disabled, I - invalid, D - dynamic

0 chain=input action=accept

1 ;;; Disallow weird packets

chain=input action=drop connection-state=invalid

2 ;;; Disallow weird packets

chain=forward action=drop connection-state=invalid

3 chain=forward action=accept

[admin@FAY-RTR01] /ip firewall nat> print

Flags: X - disabled, I - invalid, D - dynamic

0 chain=srcnat action=masquerade out-interface=ether2

1 ;;; DNS TCP Forward Rule

chain=dstnat action=dst-nat to-addresses=192.168.100.14 to-ports=53

protocol=tcp dst-address=70.63.80.180 dst-port=53

2 ;;; DNS UDP Forward Rule

chain=dstnat action=dst-nat to-addresses=192.168.100.14 to-ports=53

protocol=udp dst-address=70.63.80.180 dst-port=53

3 ;;; SMTP Forward Rule

chain=dstnat action=dst-nat to-addresses=192.168.100.12 to-ports=25

protocol=tcp dst-address=70.63.80.180 dst-port=25

4 ;;; POP3 Forward Rule

chain=dstnat action=dst-nat to-addresses=192.168.100.12 to-ports=110

protocol=tcp dst-address=70.63.80.180 in-interface=ether2 dst-port=110

5 ;;; IMAP Forward Rule

chain=dstnat action=dst-nat to-addresses=192.168.100.12 to-ports=143

protocol=tcp dst-address=70.63.80.180 dst-port=143

6 ;;; Secure SMTP Forward Rule

chain=dstnat action=dst-nat to-addresses=192.168.100.12 to-ports=465

protocol=tcp dst-address=70.63.80.180 dst-port=465

7 ;;; Secure POP Forward Rule

chain=dstnat action=dst-nat to-addresses=192.168.100.12 to-ports=995

protocol=tcp dst-address=70.63.80.180 dst-port=995

[admin@FAY-RTR01] /ip route> print

Flags: X - disabled, A - active, D - dynamic, C - connect, S - static, r - rip, b - bgp, o - ospf, m - mme,

B - blackhole, U - unreachable, P - prohibit

# DST-ADDRESS PREF-SRC GATEWAY DISTANCE

0 A S 0.0.0.0/0 A.B.C.177 1

1 ADC A.B.C.176/29 A.B.C.180 ether2 0

2 ADr 172.16.64.0/18 192.168.10.3 120

3 ADC 192.168.10.0/23 192.168.10.1 vlan_810 0

4 ADr 192.168.100.0/24 192.168.10.2 120

5 ADr 192.168.200.0/24 192.168.10.2 120

[admin@FAY-RTR01] /routing rip route> print

Flags: C - connect, S - static, R - rip, O - ospf, B - bgp

# DST-ADDRESS GATEWAY FROM METRIC TIMEOUT

0 R 172.16.64.0/18 192.168.10.3 2 2m48s

1 R 192.168.10.0/23 1

2 R 192.168.100.0/24 192.168.10.2 2 2m51s

3 R 192.168.200.0/24 192.168.10.2 2 2m51s

[admin@FAY-RTR01] /ip firewall filter> print

Flags: X - disabled, I - invalid, D - dynamic

0 chain=input action=accept

1 ;;; Disallow weird packets

chain=input action=drop connection-state=invalid

2 ;;; Disallow weird packets

chain=forward action=drop connection-state=invalid

3 chain=forward action=accept

[admin@FAY-RTR01] /ip firewall nat> print

Flags: X - disabled, I - invalid, D - dynamic

0 chain=srcnat action=masquerade out-interface=ether2

1 ;;; DNS TCP Forward Rule

chain=dstnat action=dst-nat to-addresses=192.168.100.14 to-ports=53

protocol=tcp dst-address=70.63.80.180 dst-port=53

2 ;;; DNS UDP Forward Rule

chain=dstnat action=dst-nat to-addresses=192.168.100.14 to-ports=53

protocol=udp dst-address=70.63.80.180 dst-port=53

3 ;;; SMTP Forward Rule

chain=dstnat action=dst-nat to-addresses=192.168.100.12 to-ports=25

protocol=tcp dst-address=70.63.80.180 dst-port=25

4 ;;; POP3 Forward Rule

chain=dstnat action=dst-nat to-addresses=192.168.100.12 to-ports=110

protocol=tcp dst-address=70.63.80.180 in-interface=ether2 dst-port=110

5 ;;; IMAP Forward Rule

chain=dstnat action=dst-nat to-addresses=192.168.100.12 to-ports=143

protocol=tcp dst-address=70.63.80.180 dst-port=143

6 ;;; Secure SMTP Forward Rule

chain=dstnat action=dst-nat to-addresses=192.168.100.12 to-ports=465

protocol=tcp dst-address=70.63.80.180 dst-port=465

7 ;;; Secure POP Forward Rule

chain=dstnat action=dst-nat to-addresses=192.168.100.12 to-ports=995

protocol=tcp dst-address=70.63.80.180 dst-port=995