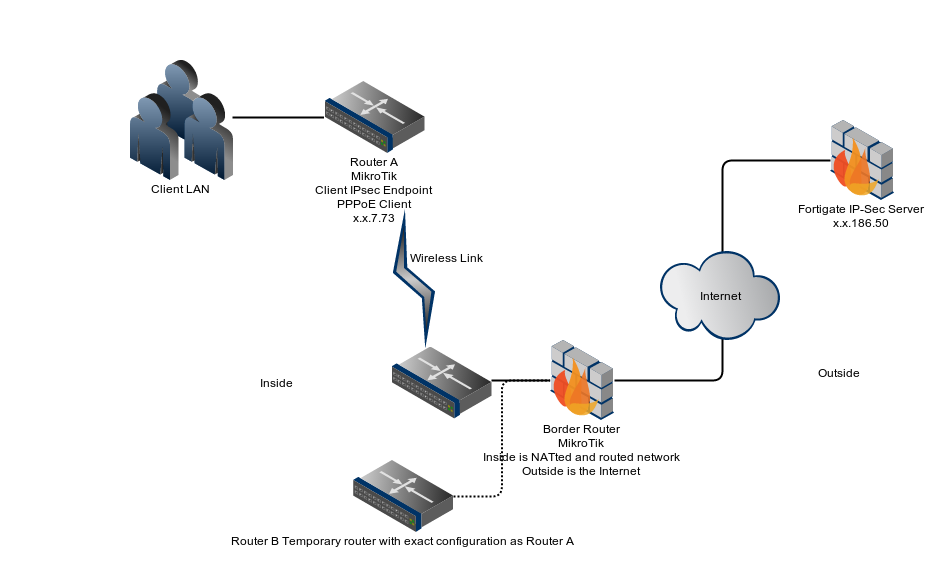

У клиента 6 сайтов, использующих IPsec. Раз в неделю или даже раз в месяц IPsec внезапно перестает работать на одном из сайтов. Чтобы продемонстрировать проблему, я приложил схему. На вкладке "Установленные SA" вы увидите, что IP-адрес x.x.186.50 пытается связаться с x.x.7.73, но передается 0 байт. x.x.186.50 – это удаленный IPsec-сервер Fortigate клиента, а x.x.7.73 – IPsec-точка доступа на базе MikroTik. Судя по всему, данные с удаленной стороны к нам не всегда доходят. Фаза 1 всегда устанавливается, но Фаза 2 периодически падает. Мы пробовали разные вещи со временем, такие как перезагрузка, синхронизация времени, копание в конфигурации, многократные проверки конфигурации, но проблема кажется совершенно случайной. Иногда случайные действия решают проблему. В какой-то момент у меня возникла теория, что если туннель инициируется с их стороны, то он работает, но эксперименты с “Send Initial Contact” не привели к изменению ситуации. Мы много раз обсуждали это с клиентом, но у них гораздо больше международных IPsec VPN, и только наша конфигурация MikroTik не работает. Я также включил файл журнала. Сложно точно сказать, где именно происходит сбой в переговорах, но он зацикливается на сообщении "получен действительный R-U-THERE, ACK отправлен".

Файл журнала:

echo: ipsec,debug,packet 84 байта от x.x.7.183[500] к x.x.186.50[500]

echo: ipsec,debug,packet sockname x.x.7.183[500]

echo: ipsec,debug,packet send packet from x.x.7.183[500]

echo: ipsec,debug,packet send packet to x.x.186.50[500]

echo: ipsec,debug,packet src4 x.x.7.183[500]

echo: ipsec,debug,packet dst4 x.x.186.50[500]

echo: ipsec,debug,packet 1 times of 84 bytes message will be sent to x.x.186.50[500]

echo: ipsec,debug,packet 62dcfc38 78ca950b 119e7a34 83711b25 08100501 bc29fe11 00000054 fa115faf

echo: ipsec,debug,packet cd5023fe f8e261f5 ef8c0231 038144a1 b859c80b 456c8e1a 075f6be3 53ec3979

echo: ipsec,debug,packet 6526e5a0 7bdb1c58 e5714988 471da760 2e644cf8

echo: ipsec,debug,packet sendto Information notify.

echo: ipsec,debug,packet received a valid R-U-THERE, ACK sent

Файл журнала:

echo: ipsec,debug,packet 84 байта от x.x.7.183[500] к x.x.186.50[500]

echo: ipsec,debug,packet sockname x.x.7.183[500]

echo: ipsec,debug,packet send packet from x.x.7.183[500]

echo: ipsec,debug,packet send packet to x.x.186.50[500]

echo: ipsec,debug,packet src4 x.x.7.183[500]

echo: ipsec,debug,packet dst4 x.x.186.50[500]

echo: ipsec,debug,packet 1 times of 84 bytes message will be sent to x.x.186.50[500]

echo: ipsec,debug,packet 62dcfc38 78ca950b 119e7a34 83711b25 08100501 bc29fe11 00000054 fa115faf

echo: ipsec,debug,packet cd5023fe f8e261f5 ef8c0231 038144a1 b859c80b 456c8e1a 075f6be3 53ec3979

echo: ipsec,debug,packet 6526e5a0 7bdb1c58 e5714988 471da760 2e644cf8

echo: ipsec,debug,packet sendto Information notify.

echo: ipsec,debug,packet received a valid R-U-THERE, ACK sent